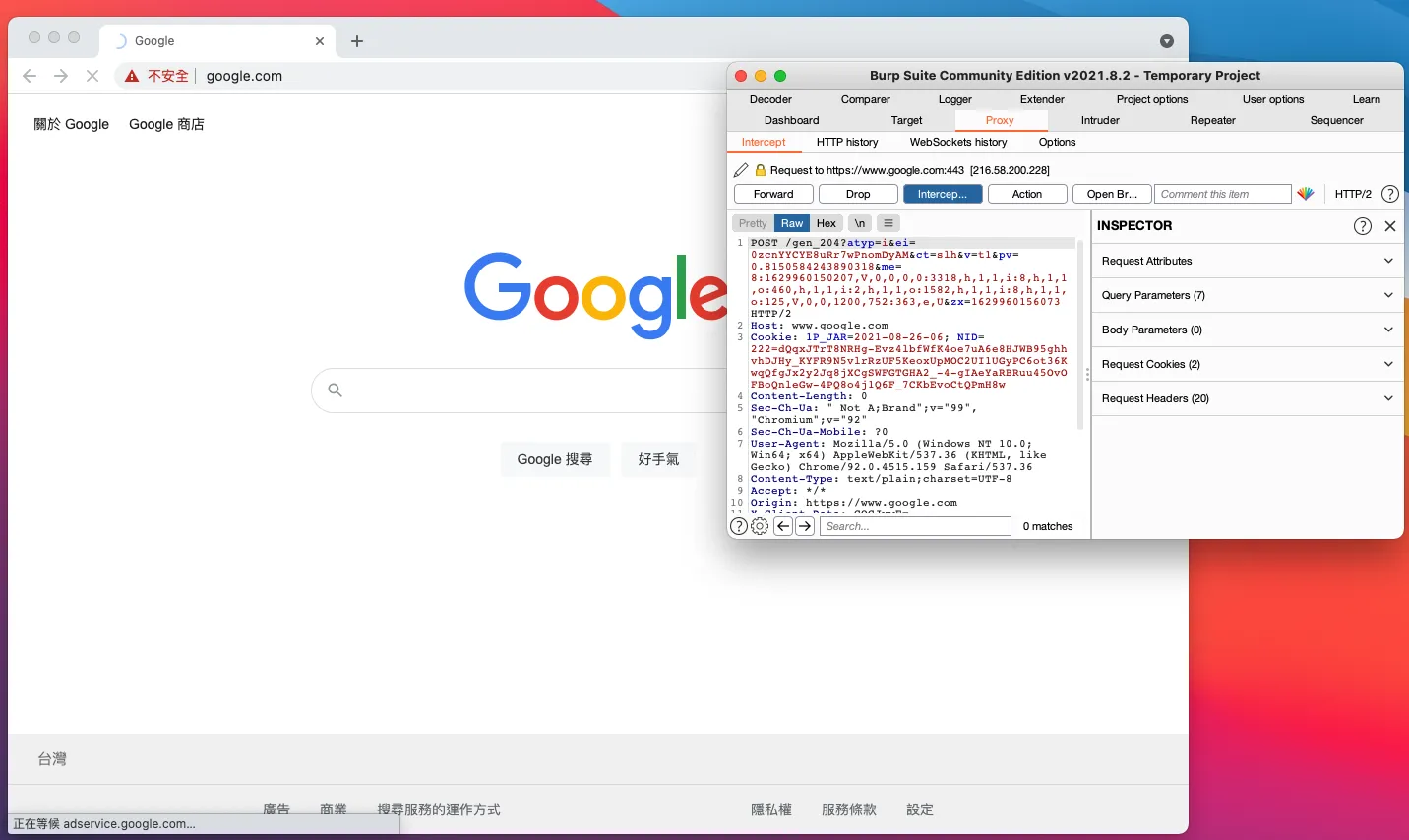

使用 Burp Suite 進行封包竄改

很久以前用過,紀錄一下怎麼做竄改封包找漏洞

OWASP ZAP 也可以做到

local env

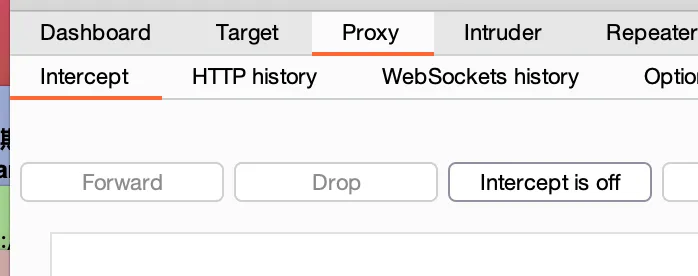

- 關閉 proxy 攔截

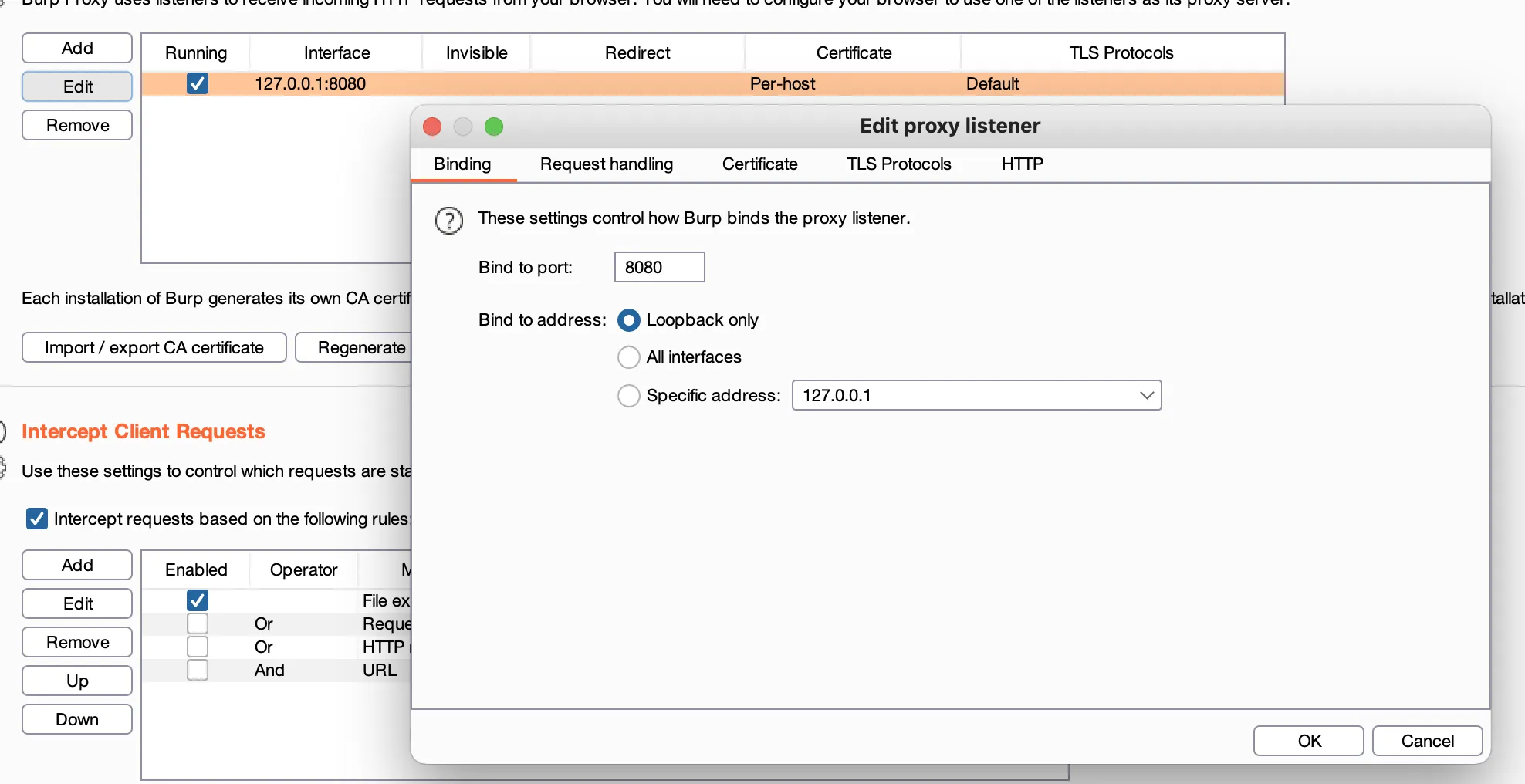

確認攔截器已關閉 - 確認 proxy port 並設定為 loopback

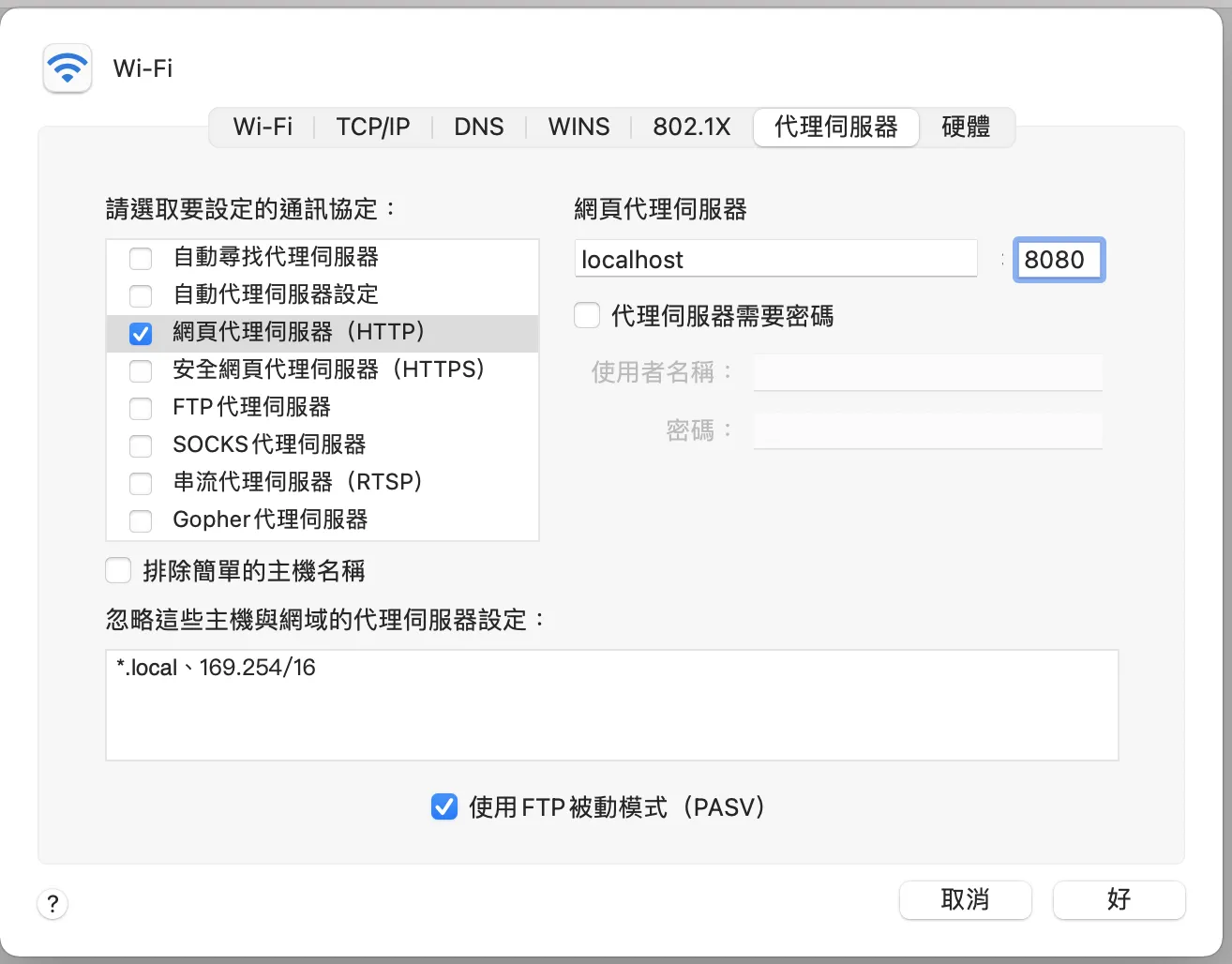

確認 proxy 設定正確 - 設定 browser proxy

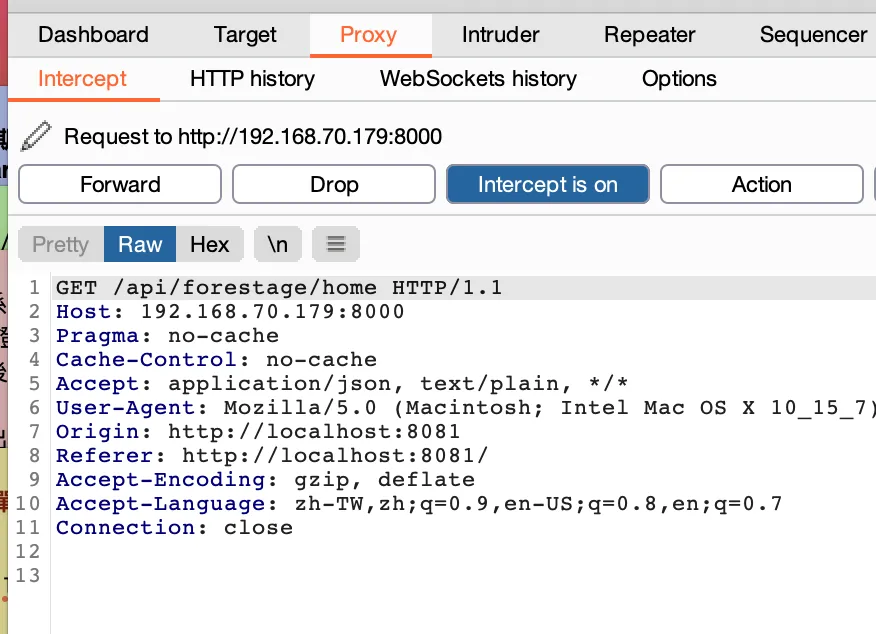

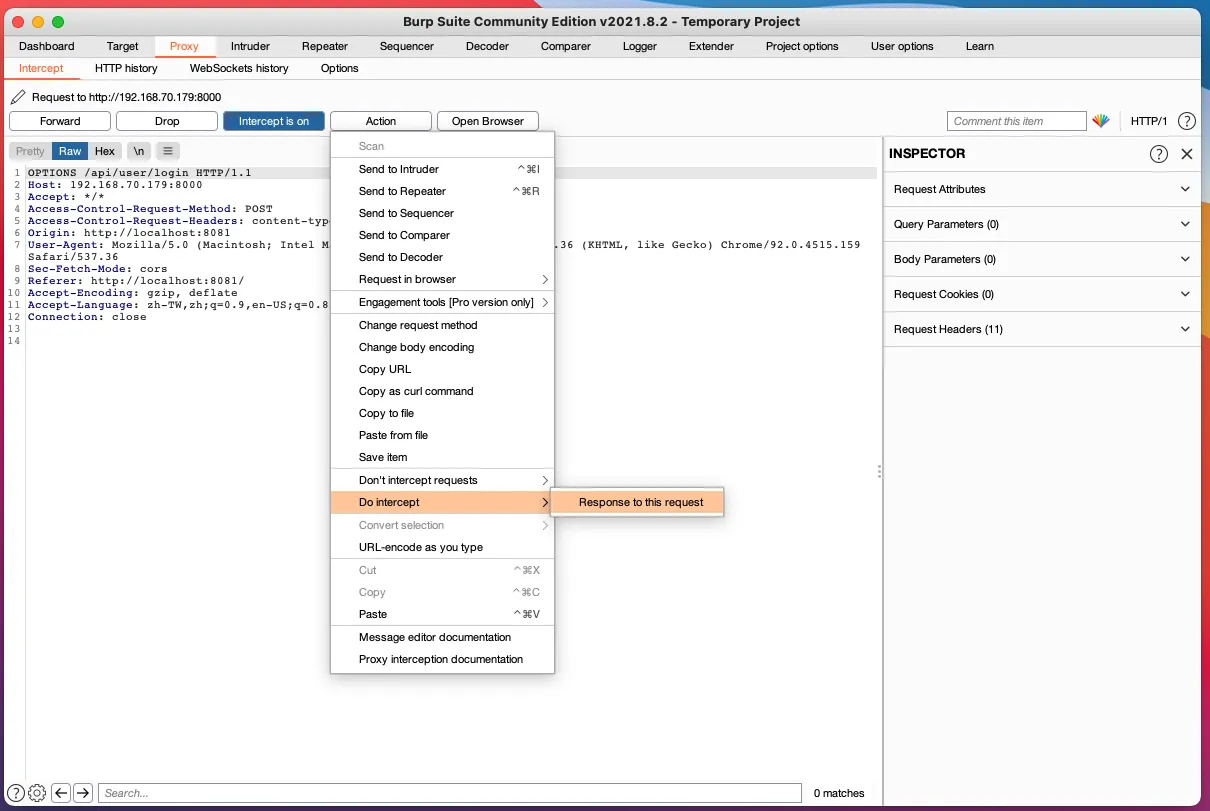

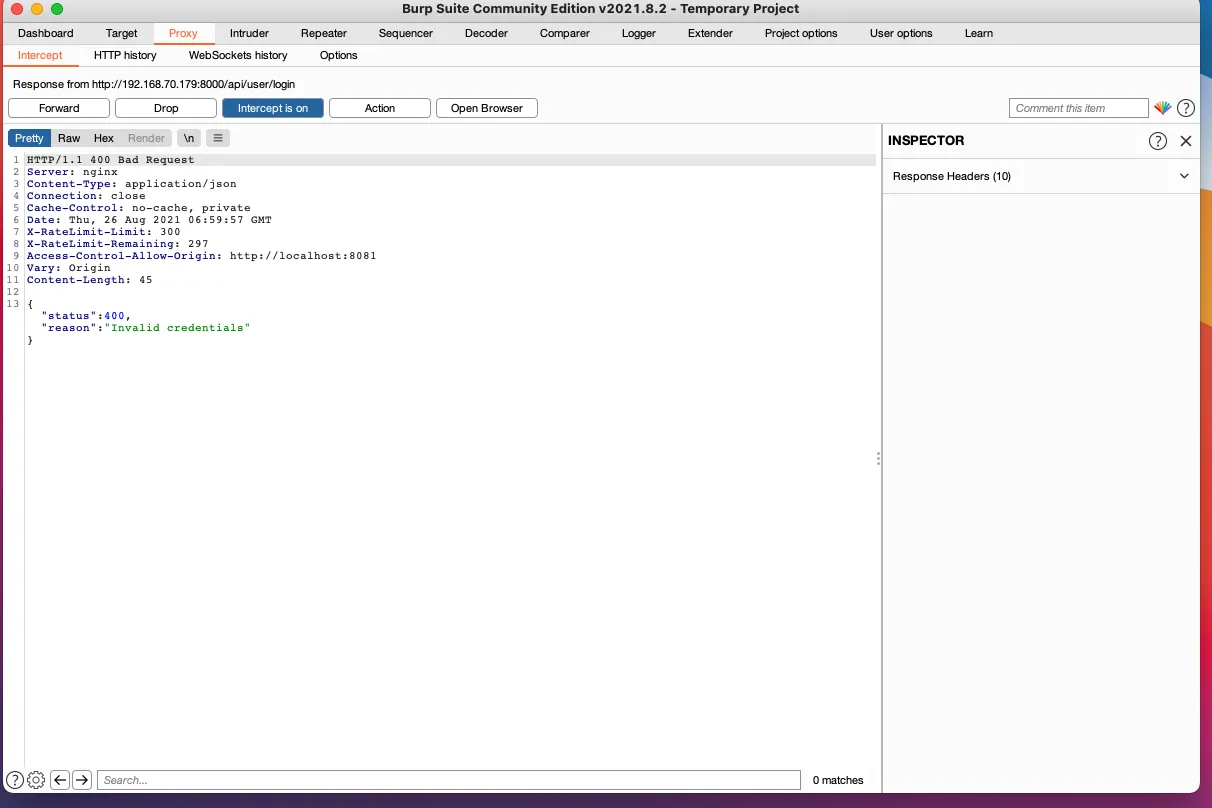

在瀏覽器的設定直接改 - 進行攔截

other env

- 透過 burp suite 開啟瀏覽器輸入要攔截的網址

點擊 open browser - 進行攔截

Cloud CDN 獨立於 GKE 之外

針對 request 竄改封包

每按一次 forward 就會讓網站繼續往下個 request跑

發佈時間

2021-8-26